Ziel ist es, die aktuellste Version Adobe Reader auf allen Computern eines AD Netzwerks zu verteilen. Es handelt sich um die Version 11.0.04.63, die speziell angepasst (deutsche Sprache, keine EULA, paar Features deaktiviert) installiert werden soll. Da ich bei diesem Prozess auf verschiedenste Fehler und Probleme stieß, werde ich die Verteilung hier detailliert erläutern.

Seit 2010/2011 gibt es ja den Hintergrundupdater in Adobe Produkten. Eigentlich gehören Verteilungen dieser Art also der Geschichte an. Jedoch kann es trotzdem notwendig werden, wenn erstmal eine Basis geschaffen werden muss, weil beispielsweise kein einheitlicher Standard des Produkts installiert ist. Einige haben Version X, andere Version Y, einige PCs haben die Software nicht einmal installiert. In diesem Fall ist ein komplettes Rollup inklusive Cleaning, also Deinstallation aller Versionen vor der Verteilung, sinnvoll und empfehlenswert.

Wie üblich gibt es mehrere Herangehensweisen, bei Adobe habe ich im Laufe der Jahre folgende Methode als sicherste empfunden:

Installer laden -> AIP lokal erstellen -> Patches slipstreamen -> mit Customization Wizard anpassen -> mit Orca optimieren -> Verteilen,

wobei der Verteilen-Punkt je nach Produkt und Situation natürlich zwischen Script oder GPO Installation unterschieden wird.

Das hier sagt Adobe zu den “Best Practices”.

Schritt 1: Installer laden

Adobe bietet für ihre Produkte teilsweise 2 verschiedene Downloadseiten an. Die typisch einfache Seite und die Seite für Administratoren, hier am Beispiel vom Reader (bei Acrobat ist das ebenfalls so).

![Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr adobe reader scriptbased deployment mst changes cleaning logging installer Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr]() Ihr braucht natürlich das komplette Paket: 11.0.0 Basis plus aktuellstes Update, am besten in der MUI Variante.

Ihr braucht natürlich das komplette Paket: 11.0.0 Basis plus aktuellstes Update, am besten in der MUI Variante.

Für die Pro’s auch ohne viel Schickschnack via FTP.

Schritt 2: AIP erstellen

Falls die Grundversion (z.B. 11.0.0) eine .zip Datei war, entpackt diese. Geht per CMD in diesen Ordner und führt den Befehl

msiexec /a "AcroRead.msi"

Der Installer startet, installiert am besten lokal, C:/Reader11/ oder so. AIP fertig!

Schritt 3: Patches integrieren

Geht per CMD in den Ordner des Updates und führt den Befehl aus:

msiexec /a "C:/Reader11/AcroRead.msi" /p "AdbeRdrUpd11004_MUI.msp"

(ihr müsst natürlich Pfade und Dateinamen entsprechend anpassen…)

Der grafische Installer für den Patch erscheint, durchklicken, fertig. Verfahrt so mit allen Patches, wenn ihr mehrere habt. Für gewöhnlich lässt sich aber das aktuellste Update auf die Basisversion anwenden, mehr dazu steht auf der Detailseite des Updates bei den “Installation Instructions” (“This update requires that Adobe Reader 11.0 MUI or later is installed on your system.”).

![Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr adobe reader scriptbased deployment mst changes cleaning logging update slipstream 460x120 Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr]()

Schritt 4: mit dem Customization Wizard anpassen

Wie bei Acrobat kann man auch den Reader mit dem Adobe Customization Wizard anpassen:

![Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr adobe reader scriptbased deployment mst changes cleaning logging customization wizard 460x399 Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr]()

EULA deaktivieren, Sprache wählen, Deinstallation alter Versionen aktivieren, paar Online Features deaktivieren, Shortcuts anpassen, tobt euch aus und speichert das Ergebnis als MST Anpassungsdatei ab.

Fertig, ihr habt jetzt eine geupdatete AIP Installation, C:/Reader11. Die könnt ihr auf das Netzlaufwerk schieben. Dazu die gerade erstellte MST. Beides zusammen könnt ihr nun Verteilen. Entweder via GPO Softwareinstallation oder per Script. Letzteres bevorzuge ich aus Gründen der Funktionalität.

Kommen wir also zum letzten Schritt.

Schritt 5: Verteilung via Script

Hier wird es nochmal spannend.

Das Installer-Script

- hat einen Clientfilter, kann also einzelne Rechner zulassen oder ignorieren

- räumt alte Reader Installationen auf (Version 9 und 10) – siehe Acrobat & Reader Cleaner Tools

- besitzt umfangreiche Logging-Möglichkeiten

- reagiert auf die Fehlercodes 1618 (Installer Prozess wird gerade verwendet), 1602 (Installation vom Nutzer abgebrochen) und 1603 (Installationsfehler) mit einem Retry nach 5 Minuten

Stand: 15.01.2014 (Reader 11.0.06), working

@echo off & Color 9f & setlocal

set wd=\\lea\Deployment\Software\Reader

set log=%wd%\reader-log.txt

set readerEL=999

set retry=0

set forcecleanup=yes

REM ******************

set version=11.0.06

REM ******************

REM Clientfilter: nur die Computer aus der allowedPCs.txt dürfen installieren

::for /f %%f in (%wd%\allowedPCs.txt) do if "%computername%"=="%%f" goto start

::goto end

REM Clientfilter: die Computer aus der deniedPCs.txt dürfen nicht installieren

for /f %%f in (%wd%\deniedPCs.txt) do if "%computername%"=="%%f" goto end

:start

if not exist %wd%\deploy\%version%\complete md %wd%\deploy\%version%\complete

if exist %wd%\deploy\%version%\complete\%computername% goto end

if "%forcecleanup%"=="yes" goto cleanup

goto install

:cleanup

echo %date% %time:~0,8% - %computername% deinstalliert alle Reader Versionen... >> %log%

REM uninstall all reader versions

start /w %wd%\cleaner\reader-cleaner-9.exe /silent /product=1

start /w %wd%\cleaner\reader-cleaner-10-above.exe /silent /product=1

echo %date% %time:~0,8% - %computername% hat alle Reader Versionen deinstalliert... >> %log%

goto install

:install

echo %date% %time:~0,8% - %computername% startet die Installation... >> %log%

start /w msiexec /i "%wd%\deploy\%version%\AcroRead.msi" /qn TRANSFORMS="%wd%\deploy\%version%\AcroRead-deu.mst"

set readerEL=%errorlevel%

if %readerEL%==1618 goto retry REM msiexec process in use, installation already in progress

if %readerEL%==1602 goto retry REM user canceled installation

if %readerEL%==1603 goto retry REM fatal error, some use it for "already installed" (eg. java)

echo %date% %time:~0,8% - %computername% hat die Installation abgeschlossen, Errorlevel: %readerEL%... >> %log%

if %readerEL%==0 md %wd%\deploy\%version%\complete\%computername%

goto end

:retry

if %retry%==1 goto retryfailed

echo %date% %time:~0,8% - %computername% hat die Installation abgeschlossen, Errorlevel: %readerEL%, retry in 5min... >> %log%

set retry=1

ping localhost -n 300 > nul

goto install

:retryfailed

echo %date% %time:~0,8% - %computername% hat die Installation abgeschlossen, Errorlevel: %readerEL%, retry failed, end >> %log%

goto end

:end

endlocal

Damit das Script funktioniert, braucht ihr allerdings eine spezielle Ordnerstruktur. Ich skizziere sie mal eben schriftlich, ggf. mit Dateien:

Reader\cleaner\reader-cleaner-10-above.exe (Cleanup Tools, umbenannt)

Reader\cleaner\reader-cleaner-9.exe (Cleanup Tools, umbenannt)

Reader\deploy\[version](die in der Batch als Variable gesetzt wird)\[Dateien: AIP,.mst,usw]

Reader\deploy\[version]\complete\

Wenn ihr also in der Batch beispielsweise die Version 11.0.04.63 verteilen wollt, tragt die Version in Zeile 11 so ein und der Ordner lautet:

Reader\deploy\11.0.04.63\

![Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr adobe reader scriptbased deployment mst changes cleaning logging deploy dir Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr]()

Hier ein Beispielausschnitt der Logdatei:

![Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr adobe reader scriptbased deployment mst changes cleaning logging logfile 460x170 Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr]()

Probleme mit der Sprache?

![Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr acrobat multilanguage tests Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr]() Ist das Produkt trotz Anpassung nicht auf Deutsch? Das Problem hatte ich auch und habe einige Stunden mit verschiedensten Tests an der MST, der setup.ini und den MSI Parametern verbracht. So richtig klar wurde mir das alles nicht, ich habe nun aber einige Anpassungstipps, die das Sprachproblem beheben sollten. Lest vorher nochmal die paar Infos des Admin Guides zu den Sprachen, das erleichtert das Verständnis der folgenden Punkte.

Ist das Produkt trotz Anpassung nicht auf Deutsch? Das Problem hatte ich auch und habe einige Stunden mit verschiedensten Tests an der MST, der setup.ini und den MSI Parametern verbracht. So richtig klar wurde mir das alles nicht, ich habe nun aber einige Anpassungstipps, die das Sprachproblem beheben sollten. Lest vorher nochmal die paar Infos des Admin Guides zu den Sprachen, das erleichtert das Verständnis der folgenden Punkte.

Also, MSI in Orca laden, über Transform -> “Apply Transform” die angepasste MST des Customization Wizards laden und ab in die Property Tabelle.

(Das ginge übrigens auch über den Customization Wizard -> Direct Editor)

Schaut hier nach folgenden Schlüsseln und passt diese ggf. an, um die deutsche Sprache einzustellen:

| Property |

alter Wert |

neuer Wert |

| ProductLanguage |

1033 |

1031 |

| ISLANGFLAG |

en_US |

de_DE |

| ProductCode |

{AC76BA86-7AD7-FFFF-7B44-AB0000000001} |

{AC76BA86-7AD7-1031-7B44-AB0000000001} |

(zum Product Code lest bitte den Admin Guide)

Speichert diese Anpassungen über Transform -> Generate Transform am besten in einer seperaten MST.

Editiert dann die setup.ini vorsichthalber, sodass sie nur noch die deutsche Sprache und die neue Transorm enthält:

![Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr adobe reader scriptbased deployment mst changes cleaning logging setup ini 210x209 Adobe Reader Deployment via Startscript im AD inklusive Anpassung, Cleaning, Logging, MSI Tipps & mehr]()

[Product]

msi=AcroRead.msi

Languages=1031

1031=German (Germany)

CmdLine=TRANSFORMS="AcroRead-deu.mst"

Installiert dann den Reader entsprechend dem oben gezeigten Script, dann sollte die Installation die Anpassungen der MST beinhalten und auf deutsch sein.

Kürzer, schneller, härter

Die richtigen Pro’s werden bei den ersten Schritten den Kopf schütteln, “das geht ja alles viel einfacher, schneller, in weniger Schritten” usw.

Ja, man kann die Anpassungen, AIP und Patches mit viel weniger Schritten abarbeiten. Der Admin Guide hat an vielen Stellen diese komplizierteren Schritte beschrieben.

2 Beispiele:

Gleich am Anfang nach dem Download per Customization Wizard die Version angepasst und dann direkt diesen Befehl genutzt:

msiexec /i AcroRead.msi PATCH="AdbeRdrUpd11001.msp; AdbeRdrSecUpd11002.msp" TRANSFORMS="AcroRead.mst"

Damit wird der angepasste Reader installiert und daraufhin mit den Patches versehen. Mehrere Patches lassen sich wie gezeigt aneinanderreihen, die Pfade sollte man lieber noch ergänzen; habe ich der Übersicht wegen weggelassen.

Oder: alternativ kann man ohne Anpassung auch die wichtigsten Eigenschaften direkt bei der Installation mit den Property-Parametern setzen:

msiexec /i AcroRead.msi PATCH="AdbeRdrUpd11004_MUI.msp" LANG_LIST=de_DE SUPPRESSLANGSELECTION=1 REMOVE_PREVIOUS=YES EULA_ACCEPT=YES SYNCHRONIZER=NO

Die CMD Möglichkeiten beim Erstellen des AIP und der Installation sind vielfältig, aber benötigen auch weit mehr Expertise.

Außerdem machen sie die Fehlersuche viel komplizierter, sollte es während eines 1-Liner zu einem Fehler kommen.

Ich war deswegen immer der Freund von ausführlichen Schritt-für-Schritt Herangehensweisen. Entscheidet selbst.

![]()

Ihr braucht natürlich das komplette Paket: 11.0.0 Basis plus aktuellstes Update, am besten in der MUI Variante.

Ihr braucht natürlich das komplette Paket: 11.0.0 Basis plus aktuellstes Update, am besten in der MUI Variante.

Ist das Produkt trotz Anpassung nicht auf Deutsch? Das Problem hatte ich auch und habe einige Stunden mit verschiedensten Tests an der MST, der setup.ini und den MSI Parametern verbracht. So richtig klar wurde mir das alles nicht, ich habe nun aber einige Anpassungstipps, die das Sprachproblem beheben sollten. Lest vorher nochmal die paar Infos des

Ist das Produkt trotz Anpassung nicht auf Deutsch? Das Problem hatte ich auch und habe einige Stunden mit verschiedensten Tests an der MST, der setup.ini und den MSI Parametern verbracht. So richtig klar wurde mir das alles nicht, ich habe nun aber einige Anpassungstipps, die das Sprachproblem beheben sollten. Lest vorher nochmal die paar Infos des

Somit ist es für meine Verteilungen also normal, wenn neben dem Script auch immer diese beiden Textdateien allowedPCs.txt und deniedPCs.txt im Verzeichnis enthalten sind. In der allowedPCs.txt stehen meisten die Testrechner, die deniedPCs.txt ist meistens leer.

Somit ist es für meine Verteilungen also normal, wenn neben dem Script auch immer diese beiden Textdateien allowedPCs.txt und deniedPCs.txt im Verzeichnis enthalten sind. In der allowedPCs.txt stehen meisten die Testrechner, die deniedPCs.txt ist meistens leer.

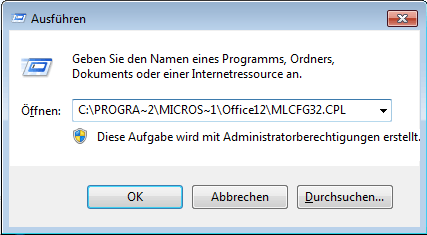

neue E-Mail (Exchange) Konten nicht während des Betriebes von Outlook eingerichtet werden können. Umso ärgerlicher, wenn beim Klick auf das Element nichts passiert oder es in der Übersicht der Systemsteuerung nicht vorhanden ist.

neue E-Mail (Exchange) Konten nicht während des Betriebes von Outlook eingerichtet werden können. Umso ärgerlicher, wenn beim Klick auf das Element nichts passiert oder es in der Übersicht der Systemsteuerung nicht vorhanden ist.